Кожна десята кібератака на Україну здійснюється військовими хакерами рф

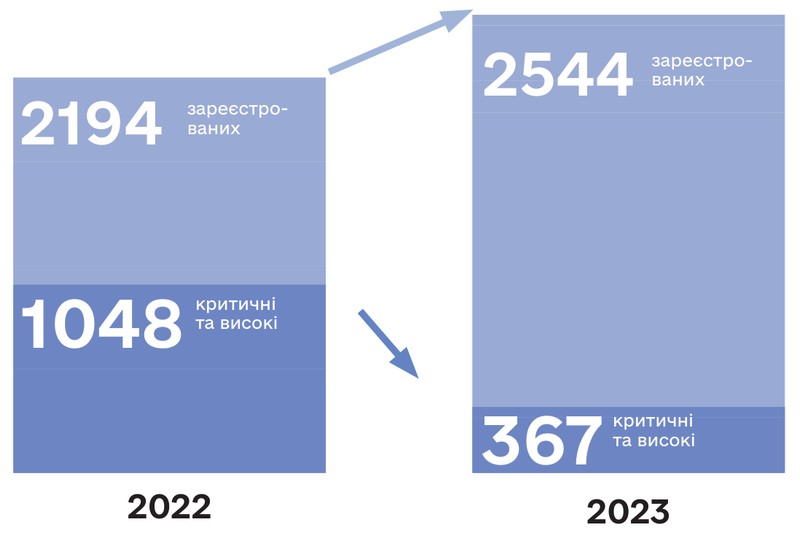

8 май, 2024 - 16:35Євген КуліковЗгідно з аналітичним звітом CERT-UA, кількість зареєстрованих у другій половині 2023 року кіберінцидентів проти українських організацій та структур збільшилася відносно першого півріччя на 36% та склала 1463 (або в середньому 243 на місяць). Водночас кількість критичних інцидентів зросла тільки на 15%. При цьому кожна десята кібератака на Україну здійснювалася військовими хакерами ворога.

Звіт базується на аналітиці кіберінцидентів від Урядової команди реагування на комп’ютерні надзвичайні події України CERT-UA, без урахування випадків, зареєстрованих SOC Державного центру кіберзахисту Держспецзв’язку та інших кіберцентрів.

Як відзначається у звіті, російські хакери постійно шукають нові шляхи застосування кіберможливостей для отримання розвідувальної інформації та підсилення ефекту наземних військових кінетичних та психологічних операцій. Тож не дивно, що в цілому кількість зареєстрованих минулого року кіберінцидентів збільшилася відносно 2022.

У другому півріччі 2023 фіксувалося значне зниження активності відомих військових хакерських груп. Натомість з’явилися раніше невідомі угруповання, які використовують нові методи та процедури. Водночас зростає кількість та сфокусованість атак, і ключові з них стають дедалі складнішими з технічного погляду. Все це вимагає подальшого нарощування нашої кіберстійкості, залучення більше ресурсів, а також посилення кооперації з партнерами. Оскільки, як свідчить досвід, успішні напрацювання російських кіберпідрозділів із часом починають застосовуватися і проти інших демократичних країн.

На початку 2023 року в українському кіберпросторі було зафіксоване активне застосування дорогих експлойтів нульового дня. Угруповання ГРУ отримувало важливі розвіддані, використовуючи раніше невідомі вразливості популярного клієнтського ПЗ (наприклад, Microsoft Outlook).

У другому півріччі до цього додалися масовані атаки проти телекомунікаційних компаній. Водночас хакери частіше застосовували вже відомі експлойти та збільшили частоту використання мобільних імплантів.

Злами українських телекомунікаційних компаній, які, при цьому, мають широкий арсенал захисних систем, достатні бюджети та кваліфіковані кадри, продемонстрували, що ніхто не може вважати себе захищеним. Атака це лише питання часу та наполегливості зловмисника. Як зазначалося раніше, показовим є тренд на прискорення процесів отримання контролю над ключовими ІТ-системами через автоматизацію.

Також у другому півріччі спостерігалася висока оперативність розповсюдження вірусів з використанням актуальних інформаційних приводів, наприклад щодо членства України в Організації Північноатлантичного договору чи набору до ЦАХАЛ (на початку військового конфлікту в Ізраїлі).

Ворог активно проводить цільові кібероперації, спрямовані проти Сил оборони з метою отримання розвідувальної інформації зі спеціалізованих систем контролю поля бою. Для цього хакери рф зокрема створювали й розповсюджували підроблені версії ПЗ, здійснювали атаки, спрямовані на компрометацію мессенджерів, якими активно користуються військові.

Цікавим є кейс, коли група хакерів ГУ ГШ МО РФ (ГРУ) розробила мобільний додаток, який імітував додаток Delta для військових, та опублікувала в Google Play. При цьому хакери ГРУ навіть випередили публікацію справжнього мобільного додатку від розробників Міністерства оборони України. Російські хакери заохочували завантажувати додаток на телефони військовослужбовців та старших офіцерів.

Крім того, фахівці спостерігають активізацію фінансово мотивованих хакерських груп проти українського бізнесу й організацій. У другому півріччі 2023 року фактично 40% зареєстрованих інцидентів були пов’язані саме з викраденням коштів. До прикладу, угрупування UAC-0006 відновило свою діяльність у травні 2023 року, і вже в другому півріччі кількість інцидентів, асоційованих з їх діяльністю, зросла до 200.

Варто відзначити, що в II півріччі ворожі кіберугруповання різко наростили використання такого інструменту, як розсилання шкідливого ПЗ через електронну пошту. Кількість спроб компрометації таким способом зросла порівняно з першим півріччям 2023 року на 33%, до 380. Значна їх кількість здійснювалась зі скомпрометованих скриньок, що стало можливим через відсутність двофакторної автентифікації.

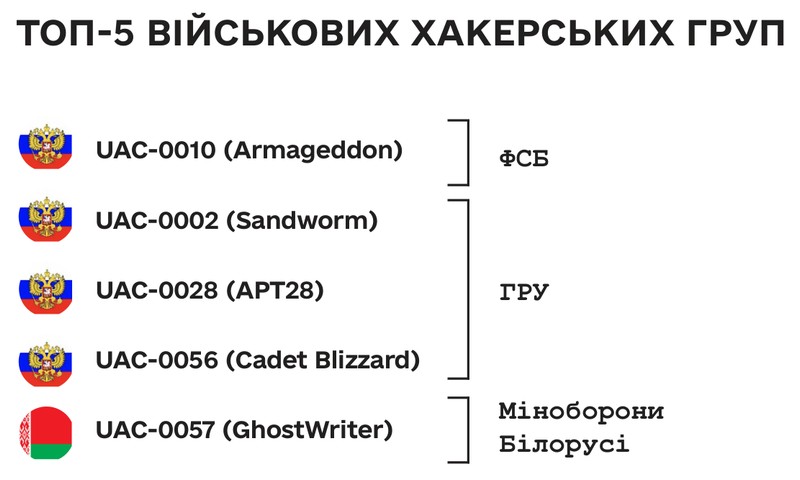

Серед 80 кейсів з критичним і високим рівнями загрози та відомою атрибуцією (+45 кейсів без атрибуції) в II півріччі 2023 домінують військові угруповання ГУ ГШ МО РФ (ГРУ) як давно відомі, так і новостворені. Не спостерігається домінування протягом тривалого періоду тої чи іншої групи, що свідчить про підхід до роботи малими угрупованнями. Це, на переконання аналітиків CERT-UA, може свідчити про змагальність хакерських груп рф у реалізації операцій впливу.

З кінця весни 2023 року цілями хакерів (наприклад, Sandworm) з ГУ ГШ МО РФ (ГРУ) стали телекомунікаційні та інтернет-компанії України. Зокрема до цієї категорії можна віднести кібератаку на найбільшого українського оператора мобільного зв’язку компанію «Київстар».

Від 11 травня до 29 вересня 2023 року хакерське угруповання, що відстежується за ідентифікатором UAC-0165, також втрутилося в інформаційно-комунікаційні системи не менше ніж 11 провайдерів. Це призвело до перебоїв у наданні послуг доступу до мережі інтернет, хостингу та електронної пошти.

Впевнено зростає увага російських хакерів до атак на мобільні пристрої. Це насамперед пов’язано зі зручністю месенджерів для швидкого обміну інформацією і їх популярністю, зокрема й серед військових. Противник залучає дедалі більше фахівців для розробки інструментів віддаленого отримання інформації з мобільних пристроїв. Це складна робота, яка вимагає особливого підходу до потенційної жертви, тому нерідко ми спостерігаємо випадки зв’язування спеціалізованого ШПЗ з легітимними продуктами. На жаль основним каналом доставки таких додатків користувачам залишається соціальна інженерія під час спілкування через Signal та Telegram.

Наприклад, у серпні 2023 року Держспецзв’язку підготувала та опублікувала матеріал щодо налаштувань захисту Signal. Цю ж інструкцію почали активно поширювати через месенджер Signal між представниками сил безпеки та оборони у вигляді PDF-документу, оскільки вона містила важливу для безпеки інформацію. Противник вирішив використати цей матеріал для реалізації своєї кампанії із соціальної інженерії. Вже через 13 годин зловмисники почали розповсюджувати шкідливе програмне забезпечення, нібито від імені CERT-UA, під виглядом цієї ж інструкції. Така швидкість реакції та експлуатації нового вектора зараження, фішингу і соціальної інженерії вражає.

Виходячи з наявних тенденцій фахівці надалі очікують: збільшення фокуса на точкові приховані розвідувальні кібероперації; залишатимуться в центрі уваги російських хакерів об’єкти енергетики та критичної інфраструктури; зростатиме кількість та складність кібератак фінансово мотивованих груп.