| +11 голос |

|

В першому півріччі кіберзлочинці продемонстрували високу адаптивність і нові методи атак, використовуючи уразливості, викрадаючи конфіденційну інформацію та вводячи жертв в оману, зазначає у своєму черговому звіті компанія Eset.

Зокрема у першій половині 2023 року повернулися схеми шахрайства через електронну пошту із шантажем поширення інформації еротичного характеру про жертву. Зазвичай зловмисники надсилають користувачу лист про встановлення на його комп’ютері шкідливої програми, яка дає їм змогу збирати інтимні дані про жертву. Одна з найпоширеніших загроз цього виду вимагала оплати на суму $1550 у Bitcoin за нерозголошення інформації.

Крім цього, на 90% зросла кількість оманливих додатків для Android із пропозицією позики грошей. Такі програми маскуються під послуги позик, обіцяючи користувачам швидкий і легкий доступ до коштів. Однак насправді вони призначені для обману користувачів і викрадення їх особистої та фінансової інформації. Після встановлення ці додатки отримують дозволи на доступ до списку облікових записів, журналів викликів, контактів, SMS-повідомлень, інформації про мережу Wi-Fi та місцеперебування пристрою.

Шахрайські програми поширюються через соціальні мережі та SMS-повідомлення. Самі додатки доступні для завантаження зі спеціальних вебсайтів шахраїв, сторонніх магазинів і навіть Google Play.

Крім цього, за перші пів року для платформи Android на понад 40% зросла кількість прихованих додатків і на майже 20% число рекламного шкідливого програмного забезпечення. У більшості випадків це були безплатні ігри, які відображають рекламу користувачам. Загалом програми, які заробляють на показі реклами, становили понад 68% усіх виявлених зразків для Android.

Однією з причин зміни шаблонів атак кіберзлочинців є суворіші політики безпеки, запроваджені Microsoft, зокрема щодо відкриття файлів із підтримкою макросів. Дані телеметрії Eset також свідчать про те, що раніше поширеному ботнету Emotet було важко пристосуватися до цієї зміни. Серед програм-вимагачів кіберзлочинці все частіше повторно використовували раніше опублікований вихідний код для створення нових варіантів цього виду загроз.

Витік вихідного коду сімейств програм-вимагачів, таких як Babyk, LockBit і Conti, дозволив хакерам-аматорам брати участь у цій шкідливій діяльності. Водночас це дозволяє спеціалістам з кібербезпеки охоплювати ширший спектр варіантів за допомогою більш загальних або відомих наборів виявлених зразків і правил.

Крім цього, у новій спробі обійти заходи безпеки Microsoft зловмисники замінили макроси Office на небезпечні файли OneNote з вбудованими шкідливими сценаріями. У відповідь Microsoft змінила налаштування за замовчуванням, змусивши кіберзлочинців шукати альтернативні вектори атаки, зокрема використовувати й атаки з підбором пароля на сервери Microsoft SQL.

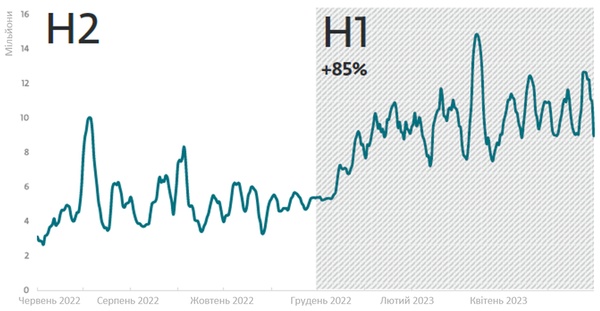

За даними телеметрії Eset, кількість заблокованих спроб підбору пароля до MSSQL зросла з 940 млн до 1,7 млрд в першому півріччі. Також варто зазначити, що найпопулярнішими методами мережевих атак були підбір пароля та використання уразливості Log4Shell, яка дозволяє зловмисникам запускати довільний код на певному сервері.

Тенденція виявлення спроб атак на MsSQL

Попри те, що кількість загроз, націлених на криптовалюти неухильно зменшується, це не означає зникнення у кіберзлочинців інтересу до цієї сфери. Зокрема можливості прихованого майнінгу та викрадення криптовалют все частіше додаються в різні види шкідливого програмного забезпечення. Ця еволюція відбувається за вже відомою схемою, наприклад, загрози для зчитування натиснень клавіатури спочатку поширювалися окремо, але згодом цей функціонал став загальною можливістю багатьох сімейств шкідливих програм.

Для захисту власних пристроїв від оманливих додатків фахівці рекомендують завантажувати програми лише з офіційних магазинів, переглядати відгуки та рейтинг, а також слідкувати за дозволами, які ви надаєте застосункам. Також спеціалісти радять не переходити за невідомими посиланнями, надісланими через повідомлення в соцмережах або електронних листах, на додаток до паролів використовувати двофакторну автентифікацію для входу в облікові записи та встановити програми для захисту ваших комп’ютерів та мобільних пристроїв від різних загроз, включно з вірусами, фішинг-атаками та іншими видами шкідливих програм.

Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365

| +11 голос |

|